opensearch에 인증을 붙이는 방법에는 크게 saml연동과 cognito 연동이 있습니다.

이번 게시글에서는 opensearch에 aws sso saml 연동하는 방법에 대해 정리합니다.

1. 세분화된 액세스 제어 활성화

saml 연동을 위해서는 세분화된 액세스 제어를 활성화 해야 합니다.(세분화된 액세스 제어를 활성화하게 되면 saml연동을 하거나 최소한 basic auth를 적용해야하며 aws에 문의해도 이전의 상태로는 돌아갈수 없으니 주의합니다.)

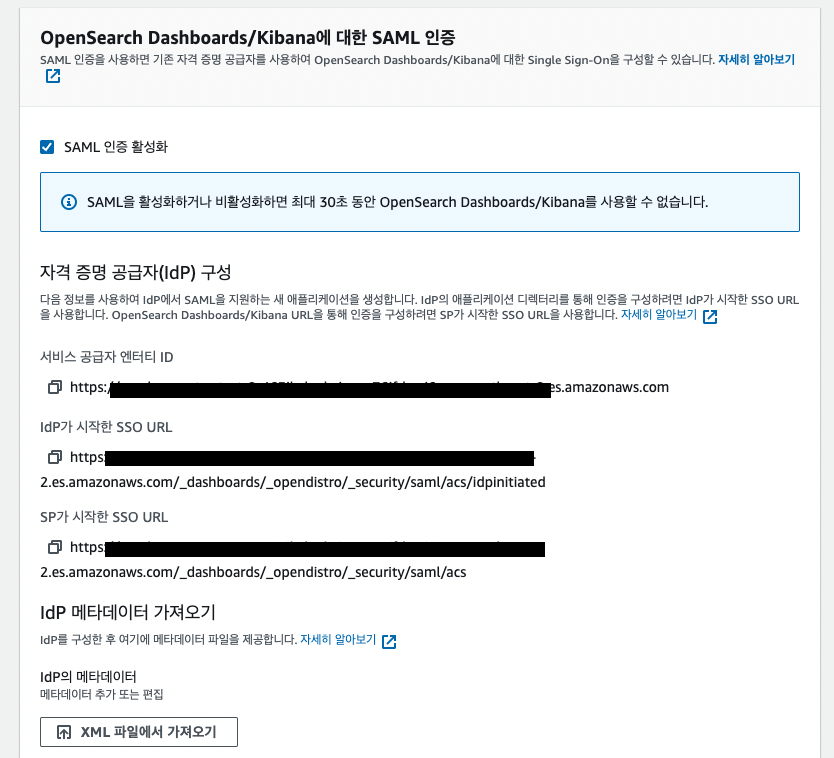

2. saml 인증 활성화

saml 인증 활성화를 체크해준후

서비스 공급자 엔터티 ID, idp가 시작한 SSO URL, sp가 시작한 SSO URL을 복사해서 메모해둡니다.

idp는 sso 페이지에서 카드아이콘을 이용해 접근할때 필요하며, sp는 dns을 통해 접근할때 필요합니다.

저는 dns를 이용하여 접근하는 예제를 만들 예정입니다.

여기까지 확인이 완료 됐다면 저장버튼을 누르지말고 opensearch 설정창을 종료합니다.

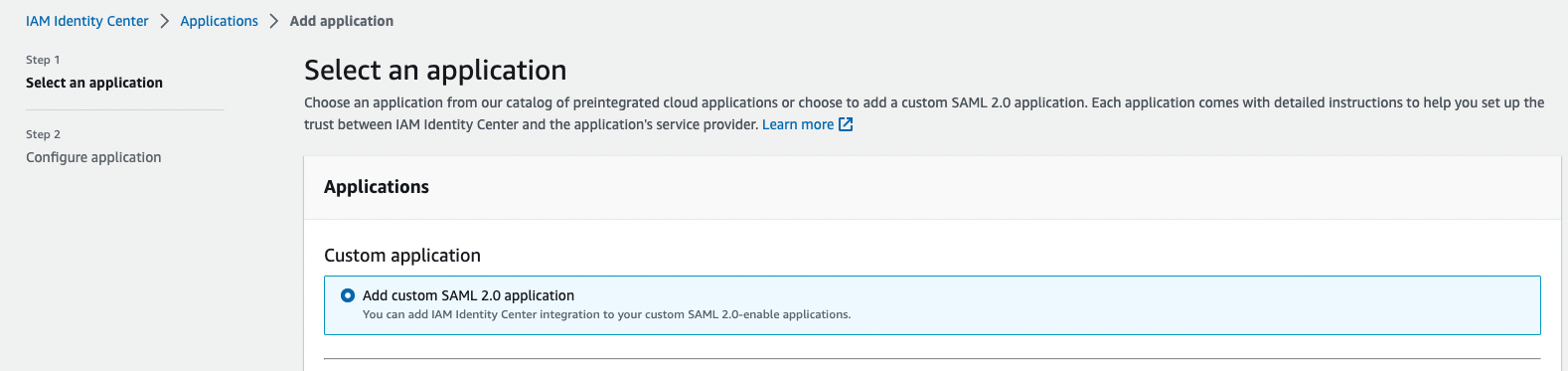

3. Iam Identity center custom application 추가

Add custom SAML 2.0 application을 선택한 후 next 버튼을 클릭합니다.

4. Application properties 추가

사진의 두개를 정확히 입력해야합니다.

Application ACS URL

-> 아까 복사해뒀던 idp가 시작한 sso url 또는 sp가 시작한 sso url을 입력합니다(sso 로그인 후 카드아이콘을 통해 접근하려면 idp를 dns를 통해 접근할꺼면 sp가 시작한 sso url을 입력합니다)

Application SAML audience

-> 서비스 공급자 엔터티 ID를 입력해줍니다.

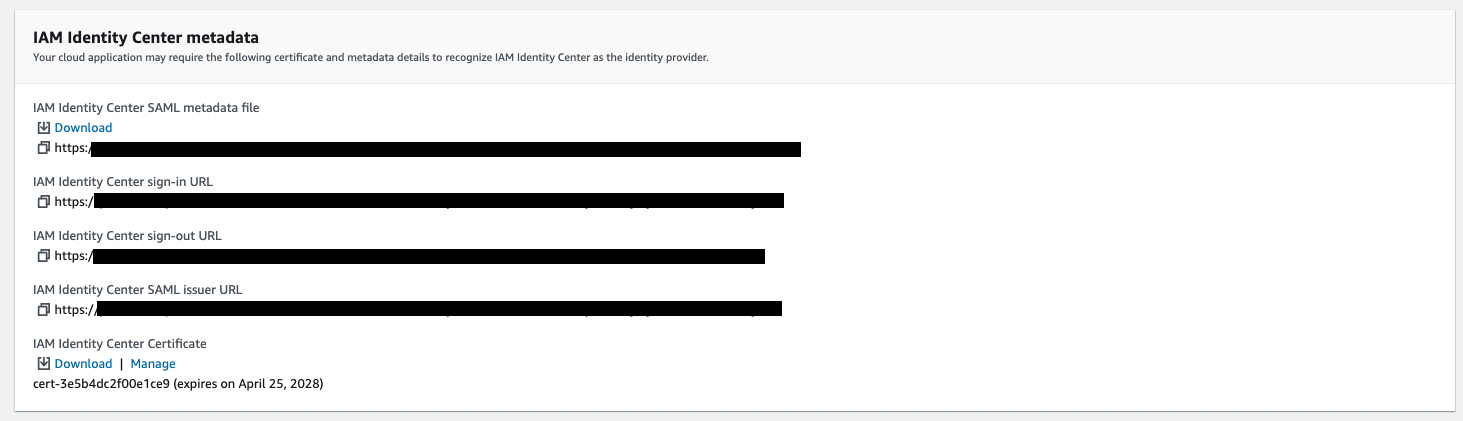

5. saml metadata file 복사

IAM identity Center SAML metadata file을 다운로드한 후 저장버튼을 누릅니다.

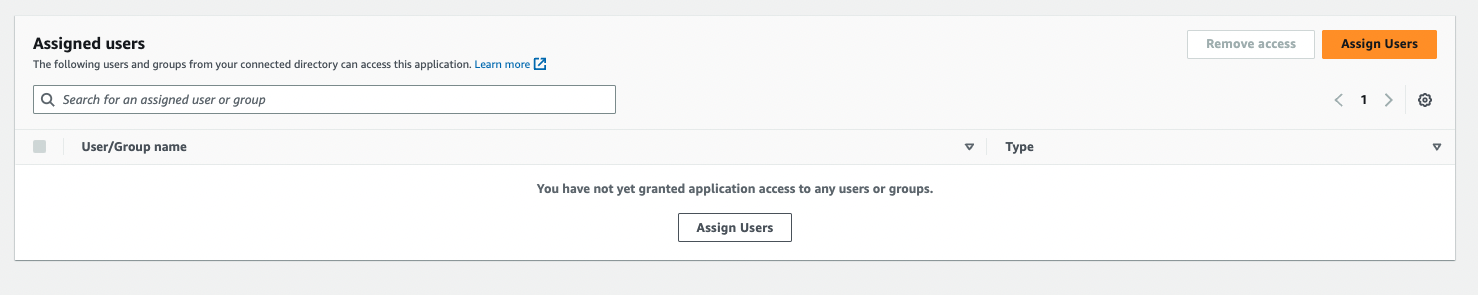

6. assign users

해당 aws sso custom application을 이용할 user를 할당해줍니다. 저의 경우는 active directory를 기반으로 하여 연동하였으나 사용가능한 어떠한 user pool이든 할당해주시면 됩니다.

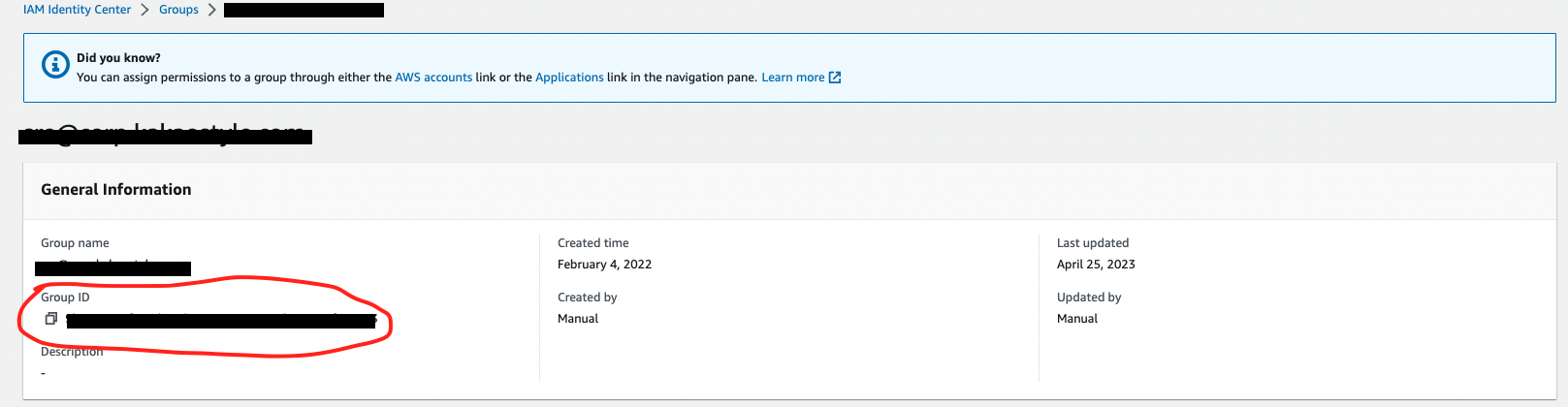

할당이 안료되었다면 연동한 그룹 ID를 복사해서 저장해둡니다.

7. Edit attribute mappings

해당 custom application의 attribute maapings를 아래와 같이 설정해줍니다.

8. opensearch 셋팅 마무리

1, 2번에서 했던 설정과 5번에서 복사한 파일, 6번에서 복사한 group id를 이용해 opensearch 설정을 마무리해야합니다.

1, 2번 설정을 다시 진행한 후 5번에서 복사한 파일을 업로드합니다.

파일만 정상적으로 업로드하면 자동으로 Idp 엔터티 ID가 추가됩니다.

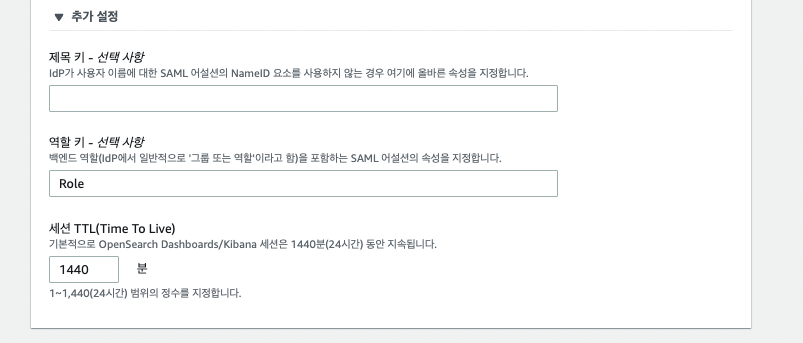

6번에서 지정한 마스터 백엔드 역할에 아까 복사한 그룹의 id를 입력합니다.

역할 키가 필요하니 Role이라고 적어준 후 저장버튼을 누릅니다.

이후 sp로 연동했다면 해당 도메인에 접근해서 aws sso를 이용할수 있고, idp로 연동했다면 aws sso 초기 페이지에서 카드아이콘을 눌러 opensearch에 접근할 수 있습니다.

'elastic search' 카테고리의 다른 글

| [elastic search] 엘라스틱 서치 mapping(매핑)이란(mapper_parsing_exception 이유) (0) | 2022.08.29 |

|---|---|

| [elastic search] 엘라스틱 서치 shard와 replica (0) | 2022.08.29 |

| [elastic search] 엘라스틱 서치란(elastic search, kibana 사용법) (0) | 2022.08.29 |

댓글